Análisis forense del correo electrónico: técnicas de investigación.

Debido a la rápida expansión del uso de Internet en todo el mundo, el correo electrónico se ha convertido en un medio de comunicación principal para muchas actividades oficiales. No solo las empresas, sino también los miembros del público tienden a utilizar el correo electrónico en sus actividades comerciales críticas, como la banca, el intercambio de mensajes oficiales y el intercambio de archivos confidenciales. Sin embargo, este medio de comunicación también se ha vuelto vulnerable a los ataques. Este artículo se centra en la arquitectura del correo electrónico y las técnicas de investigación existentes que utilizan los investigadores forenses.

Arquitectura de correo electrónico

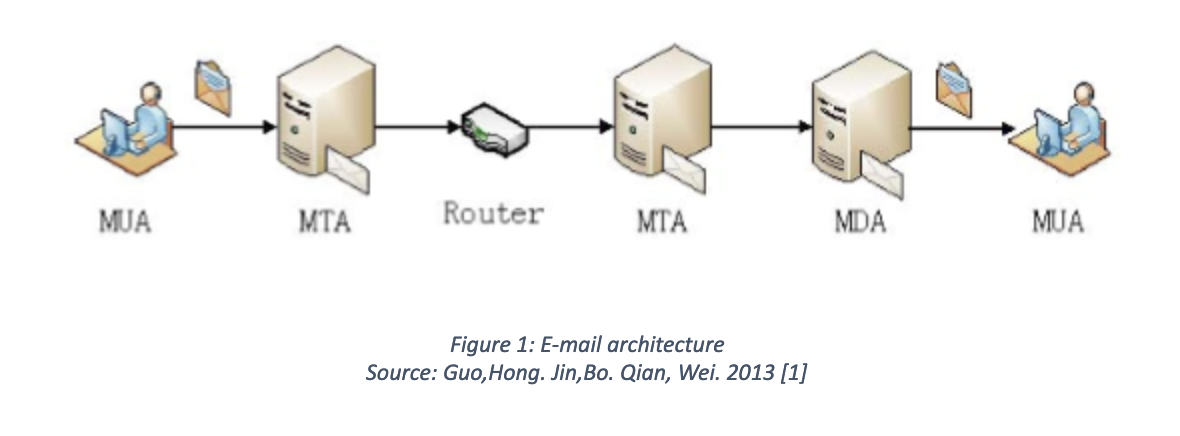

Cuando un usuario envía un correo electrónico a un destinatario, este correo electrónico no viaja directamente al servidor de correo del destinatario. En cambio, pasa por varios servidores. MUA es el programa de correo electrónico que se utiliza para redactar y leer los mensajes de correo electrónico en el extremo del cliente [1]. Hay varios MUA disponibles, como Outlook Express, Gmail y Lotus Notes. MTA es el servidor que recibe el mensaje enviado desde MUA. Una vez que el MTA recibe un mensaje, decodifica la información del encabezado para determinar a dónde va el mensaje y lo entrega al MTA correspondiente en la máquina receptora [1]. Cada vez que el MTA recibe el mensaje, modifica el encabezado agregando datos. Cuando el último MTA recibe el mensaje, lo decodifica y lo envía al MUA del receptor, para que el receptor pueda ver el mensaje.

Identidades y datos de correo electrónico

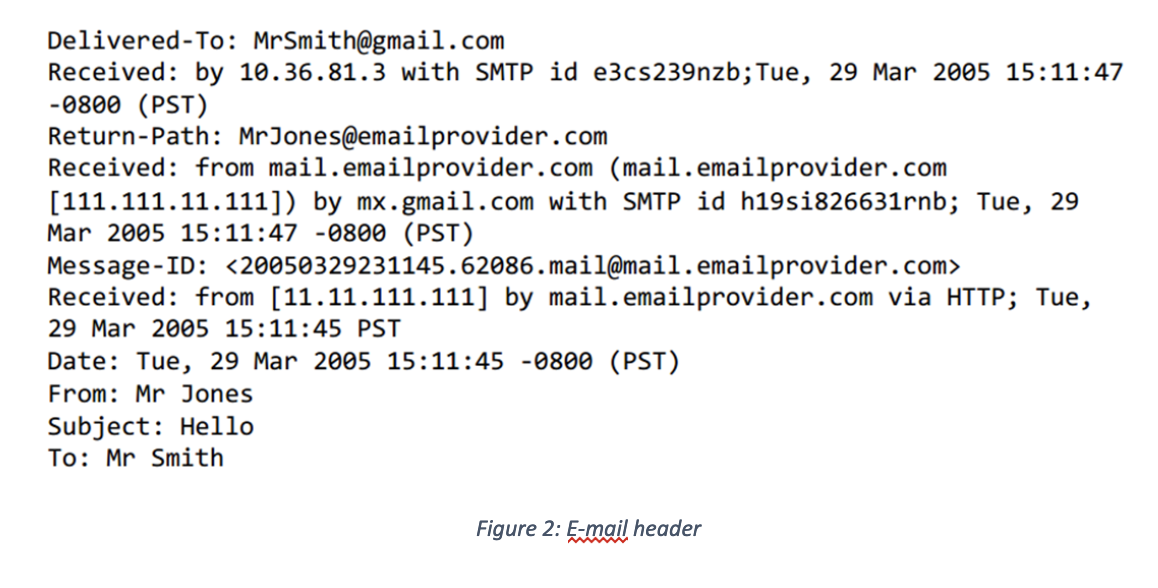

La evidencia principal en las investigaciones por correo electrónico es el encabezado del correo electrónico. El encabezado del correo electrónico contiene una cantidad considerable de información sobre el correo electrónico. El análisis del encabezado del correo electrónico debe comenzar de abajo hacia arriba, porque la información más baja es la información del remitente y la información más alta es sobre el receptor. En la sección anterior se mostró que el correo electrónico viaja a través de múltiples MTA. Estos detalles se pueden encontrar en el encabezado del correo electrónico. La siguiente imagen muestra un encabezado de muestra.

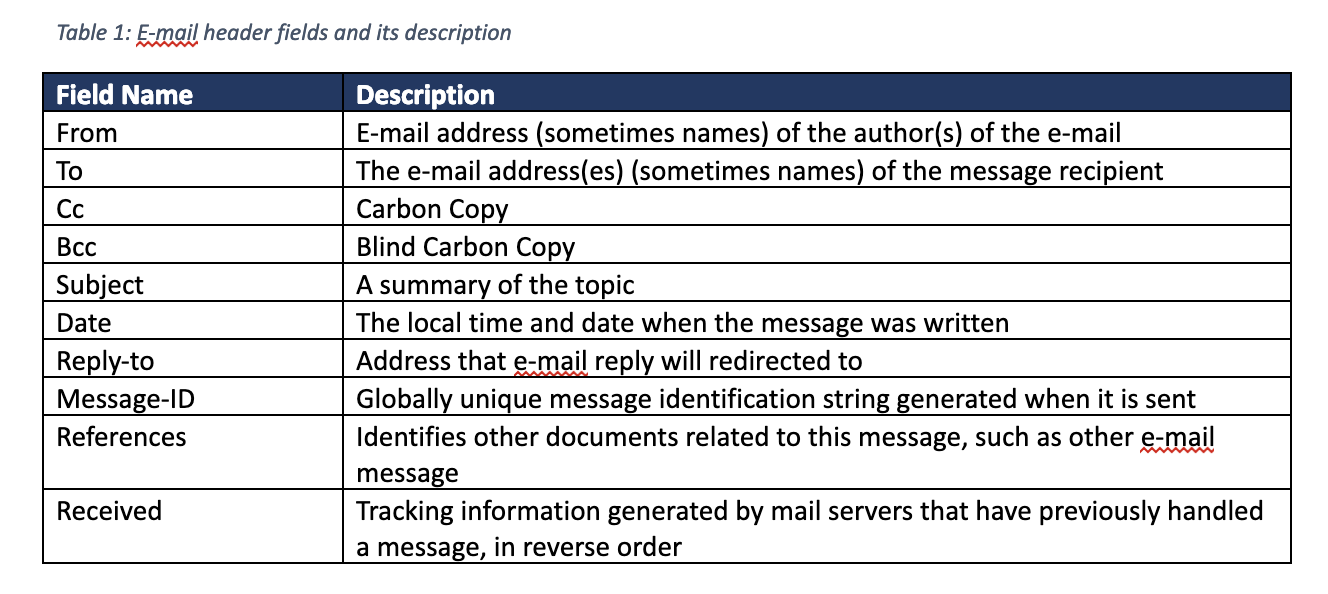

Para comprender la información del encabezado, es necesario comprender el conjunto estructurado de campos disponibles en el encabezado. Los siguientes son algunos de los nombres y descripciones de campos básicos.

Técnicas de investigación forense por correo electrónico

La ciencia forense del correo electrónico se refiere al análisis de la fuente y el contenido de los correos electrónicos como evidencia. La investigación de delitos e incidentes relacionados con el correo electrónico implica varios enfoques.

Análisis de encabezado

El análisis de encabezados de correo electrónico es la técnica analítica principal. Esto implica analizar los metadatos en el encabezado del correo electrónico. Es evidente que analizar los encabezados ayuda a identificar la mayoría de los delitos relacionados con el correo electrónico. La suplantación de correo electrónico, el phishing, el spam, las estafas e incluso las fugas de datos internos se pueden identificar analizando el encabezado.

Investigación del servidor

Esto implica investigar copias de correos electrónicos entregados y registros del servidor. En algunas organizaciones, proporcionan buzones de correo electrónico separados para sus empleados al tener servidores de correo internos. En este caso, la investigación implica la extracción de todo el buzón de correo electrónico relacionado con el caso y los registros del servidor.

Investigación de dispositivos de red

En algunas investigaciones, el investigador requiere que los registros mantenidos por los dispositivos de red, como enrutadores, cortafuegos y conmutadores, investiguen la fuente de un mensaje de correo electrónico. Esta es a menudo una situación compleja en la que la evidencia primaria no es el porcentaje (cuando el ISP o el proxy no mantiene registros o no funciona con el ISP [2]).

Análisis integrado de software

El software de correo electrónico utilizado por el remitente para redactar el correo electrónico puede incluir cierta información sobre el remitente del correo electrónico, los archivos adjuntos o los documentos [2]. Esta información puede incluirse en forma de encabezados personalizados o en forma de contenido MIME como formato de encapsulación neutral de transporte (TNEF) [2].

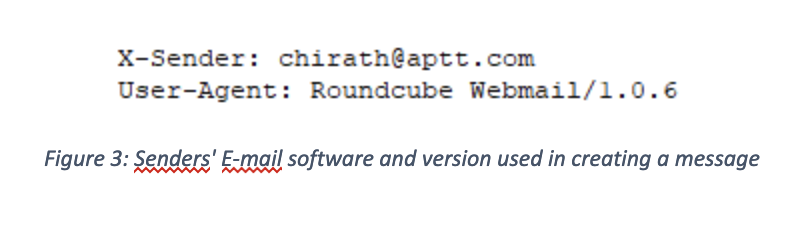

Huellas digitales de correo del remitente

El campo «Recibido» incluye información de seguimiento generada por servidores de correo que han manejado un mensaje previamente, en orden inverso. El campo «X-Mailer» o «User-Agent» ayuda a identificar el software de correo electrónico. El análisis de estos campos ayuda a comprender el software y la versión utilizada por el remitente.

Uso de rastreadores de correo electrónico

En algunas situaciones, los atacantes utilizan diferentes técnicas y ubicaciones para generar correos electrónicos. En tales situaciones, es importante averiguar la ubicación geográfica del atacante. Para obtener la ubicación exacta del atacante, los investigadores suelen utilizar un software de seguimiento de correo electrónico integrado en el cuerpo de un emaqil. Cuando un destinatario abre un mensaje que tiene adjunto un rastreador de correo electrónico, se le notificará al investigador con la dirección IP y la ubicación geográfica del destinatario. Esta técnica se usa a menudo para identificar sospechosos en casos de asesinato o secuestro, donde el criminal se comunica por correo electrónico.

Análisis de memoria volátil

Se han realizado investigaciones recientes para analizar correos electrónicos falsificados de memoria volátil [3]. Dado que todo pasa por la memoria volátil, es posible extraer evidencia relacionada con el correo electrónico (información de encabezado) de la memoria volátil.

Análisis de apego

La mayoría de los virus y malware se envían a través de archivos adjuntos de correo electrónico. La investigación de los archivos adjuntos es fundamental en cualquier investigación relacionada con el correo electrónico. La filtración de información confidencial es otro campo importante de investigación. Hay herramientas de software disponibles para recuperar datos relacionados con el correo electrónico, como archivos adjuntos de discos duros de computadoras. Para el análisis de archivos adjuntos sospechosos, los investigadores pueden cargar documentos en una caja de arena en línea como VirusTotal [4] para verificar si el archivo es malware o no. Sin embargo, es importante tener en cuenta que incluso si un archivo pasa una prueba como la de VirusTotal, esto no es garantía de que sea completamente seguro. Si esto sucede, es una buena idea investigar más el archivo en un entorno de caja de arena como Cuckoo [5].

Referencias

- Guo, Hong. Jin, Bo. Qian, Wei. 2013. [En línea]. Análisis del encabezado de correo electrónico con fines forenses. Disponible en: https://ieeexplore.ieee.org/document/6524415?fbclid=IwAR2G2rRL_55D1D9N47deGryz6AJIxmFQ7eC1HCIvei_-VgJi2DMSjHMzau8 . [Consultado: 14/02/2019]

- Banday.MT 2011. [En línea]. TÉCNICAS Y HERRAMIENTAS PARA LA INVESTIGACIÓN FORENSE DE CORREO ELECTRÓNICO. Disponible en: https://pdfs.semanticscholar.org/8625/a3b17d199e5cabbb796bad0df56a7979c77c.pdf . [Consultado: 14/02/2019]

- Iyer.RP, et al., 2017. Detección de falsificación de correo electrónico mediante análisis forense de memoria volátil. [En línea]. Disponible en: https://ieeexplore.ieee.org/document/8228692. [Consultado: 14/02/2019]

- VirusTotal. 2019. [En línea]. Disponible en: https://www.virustotal.com/ . [Consultado: 14/02/2019]

- Cuckoosandbox. 2019. [En línea]. Disponible en: https://cuckoosandbox.org/ . [Consultado: 14/02/2019]

0 comentarios